Secciones

Servicios

Destacamos

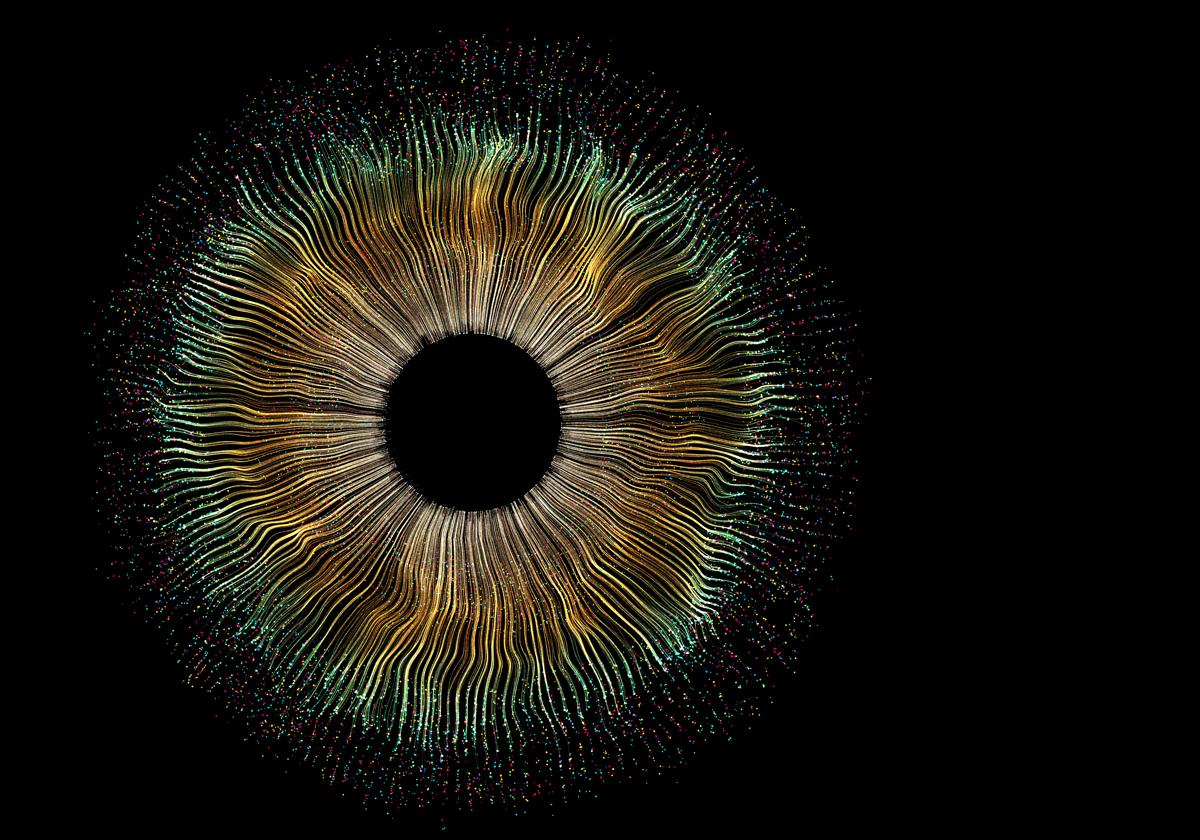

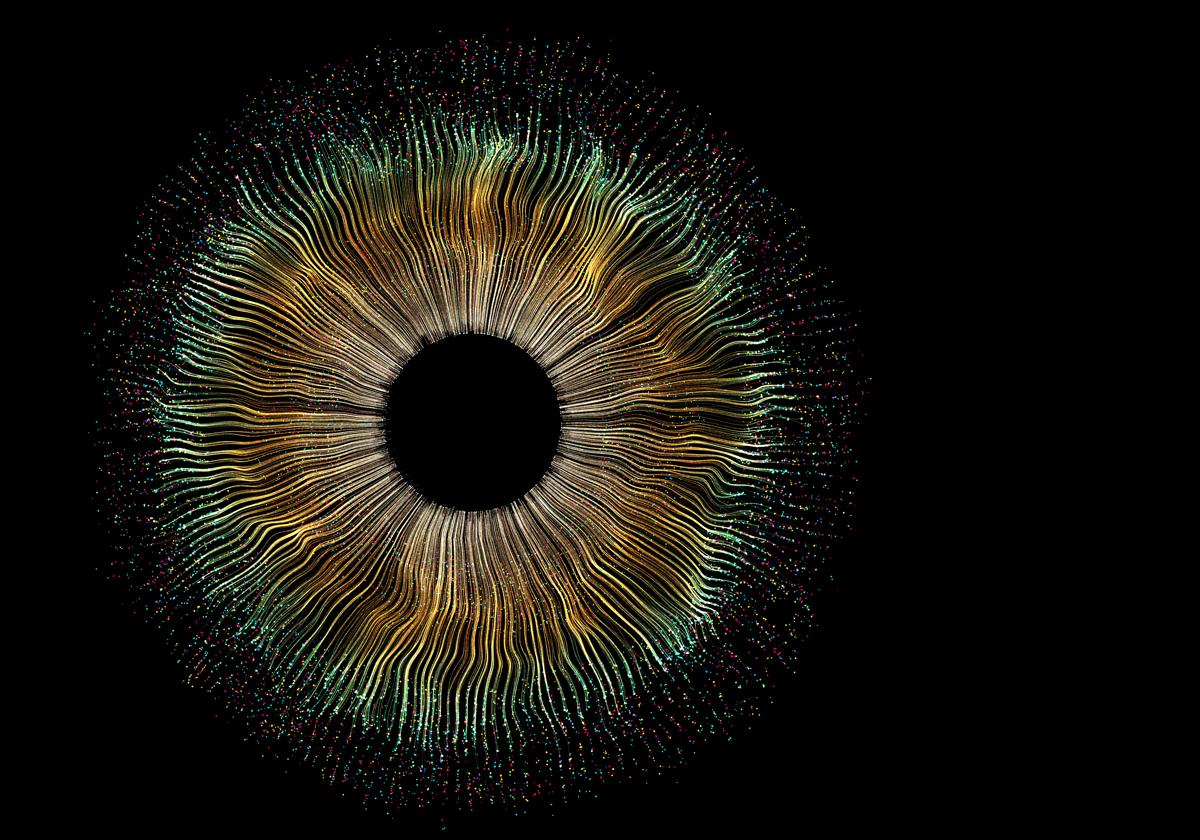

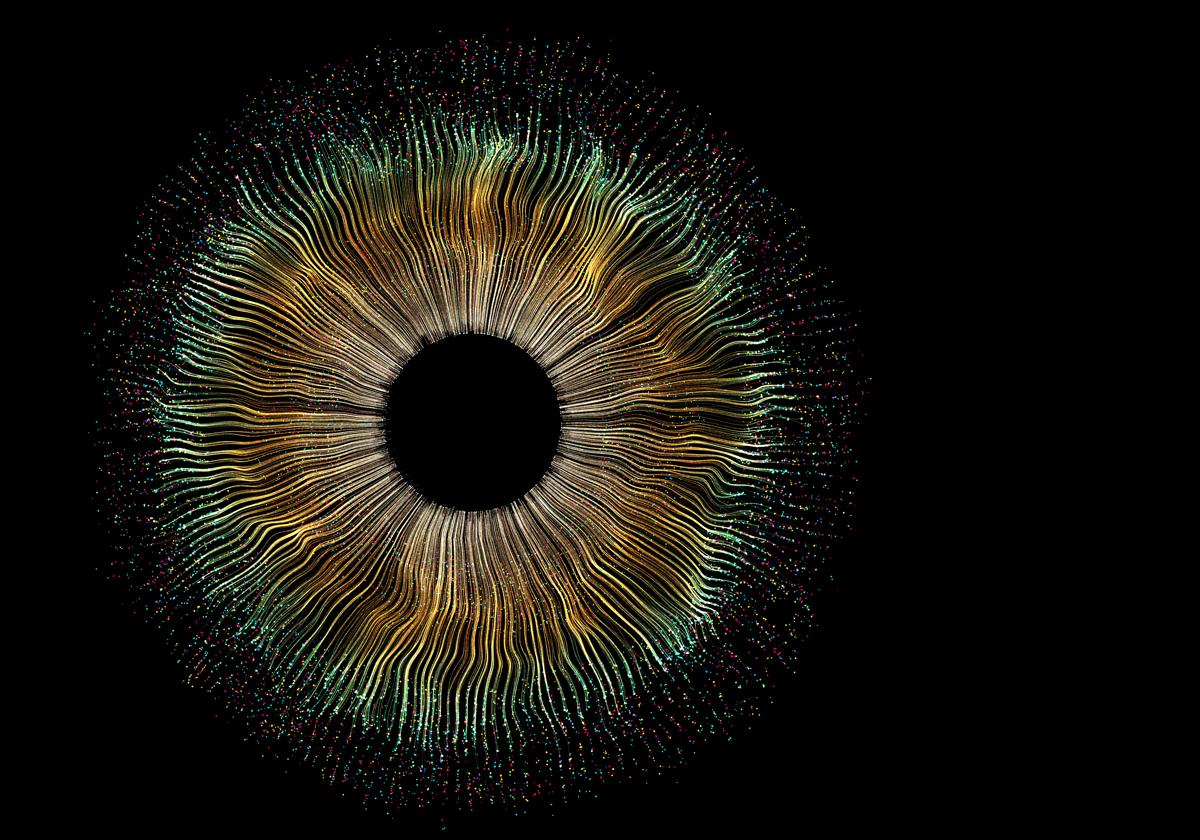

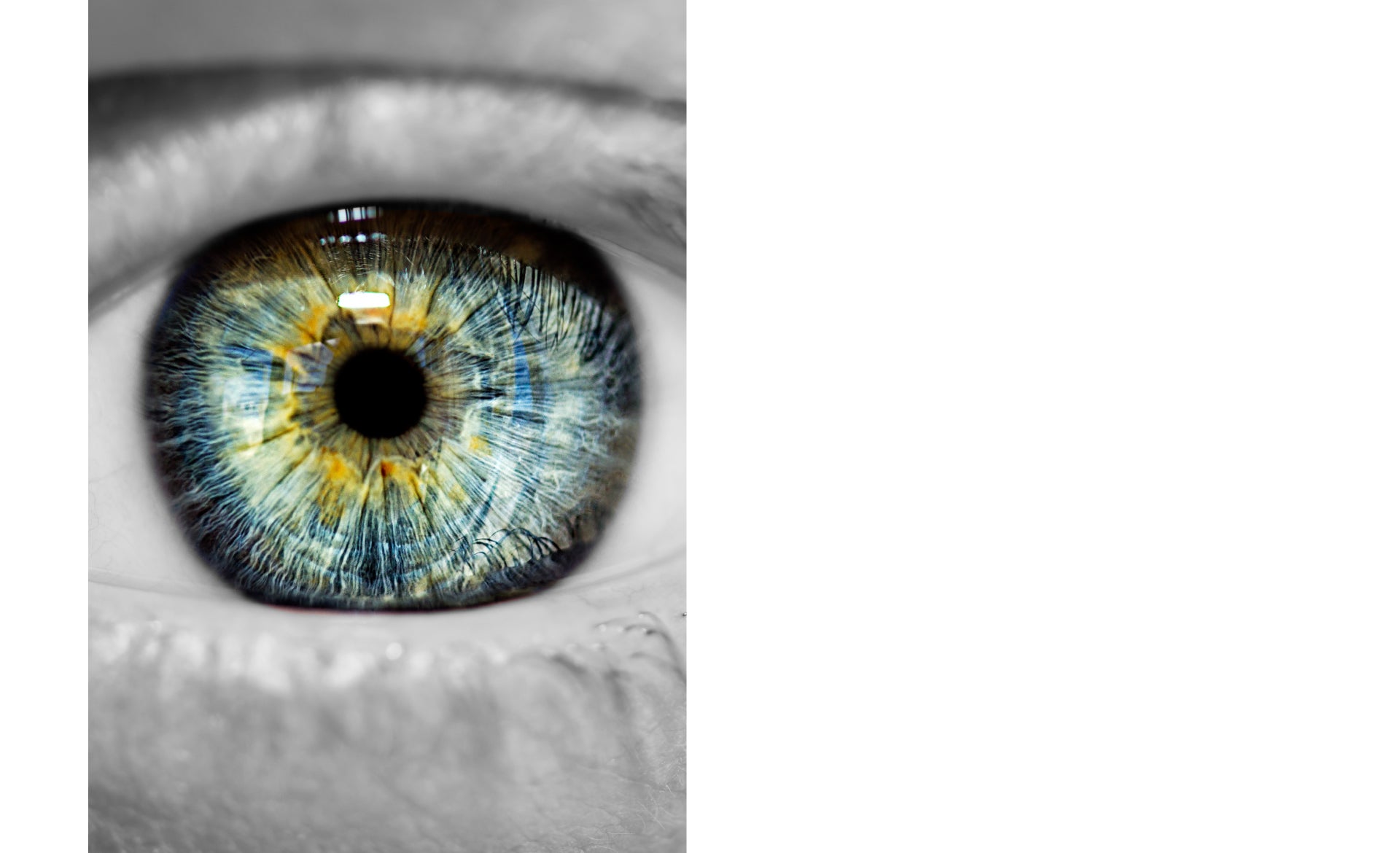

Desde 2019, el CEO de Chat GPT, Sam Altman, a través de Worldcoin lleva escaneando y fotografiando el iris de millones de personas por todo el mundo bajo el lema «La economía mundial nos pertenece a todos». A cambio de unos 70 euros, centenares de jóvenes hacen colas en los centros comerciales para apostarse frente a una bola plateada llamada Orb que recoge los datos biométricos del ojo. «Te descargas la app, te hacen el escaneado y te dan los 10 worldcoin (un token como este equivale a 7 euros)», explican varios usuarios. ¿Tus ojos valen 70 euros? Se preguntan expertos en ciberseguridad.

Esta compañía ya ha escaneado más de 420.000 ojos. «Son datos de especial sensibilidad, son datos biométricos», responde Samuel Parra, abogado especializado en protección de datos. La biometría es la toma de medidas estandarizadas de los seres vivos o de procesos biológicos y la tecnología de Worldcoin se basa en esto. «Estas herramientas funcionan recolectando y analizando características físicas o de comportamiento únicas de los individuos», apunta Luís Corrons, portavoz de Avast en España.

La seguridad biométrica

se divide en tres tipos

Biológica

El ADN obtenido a partir de una

muestra de sangre, saliva o pelo,

es muy preciso y se utiliza

habitualmente como prueba

en procesos penales

Física

Mide características fisiológicas

innatas como la estructura del iris,

la cara, la mano o la voz

Por ejemplo, cuando pasas por

un escáner en el aeropuerto, el

sistema compara tu estructura

facial escaneada con los datos

del pasaporte

Del comportamiento

Registra rasgos únicos

mostrados en su

comportamiento exterior

Escribimos en un teclado y caminamos

de forma lo suficientemente diferente

como para que la inteligencia artificial

pueda identificar de forma fiable a los

individuos mediante el análisis de esos

rasgos

La seguridad biométrica

se divide en tres tipos

Biológica

El ADN obtenido a partir de una muestra de

sangre, saliva o pelo, es muy preciso y se

utiliza habitualmente como prueba

en procesos penales

Física

Mide características fisiológicas innatas como la estructura del iris, la cara,

la mano o la voz

Por ejemplo, cuando pasas por

un escáner en el aeropuerto, el

sistema compara tu estructura

facial escaneada con los datos

del pasaporte

Del comportamiento

Registra rasgos únicos mostrados en

su comportamiento exterior

Escribimos en un teclado y caminamos

de forma lo suficientemente diferente

como para que la inteligencia artificial

pueda identificar de forma fiable a los

individuos mediante el análisis de esos

rasgos

La seguridad biométrica se divide en tres tipos

Biológica

Física

Del comportamiento

El ADN obtenido

a partir de una muestra

de sangre, saliva o pelo,

es muy preciso y se

utiliza habitualmente

como prueba en

procesos penales

Mide características

fisiológicas innatas

como la estructura

del iris, la cara,

la mano o la voz

Registra rasgos únicos

mostrados en su

comportamiento

exterior

Escribimos en un teclado

y caminamos de forma lo

suficientemente diferente

como para que la inteligencia

artificial pueda identificar de

forma fiable a los individuos

mediante el análisis de esos

rasgos

Por ejemplo, cuando pasas por

un escáner en el aeropuerto, el

sistema compara tu estructura

facial escaneada con los datos

del pasaporte

La seguridad biométrica se divide en tres tipos

Biológica

Física

Del comportamiento

El ADN obtenido

a partir de una muestra

de sangre, saliva o pelo,

es muy preciso y se

utiliza habitualmente

como prueba en

procesos penales

Mide características

fisiológicas innatas

como la estructura

del iris, la cara,

la mano o la voz

Registra rasgos únicos

mostrados en su

comportamiento

exterior

Escribimos en un teclado

y caminamos de forma lo

suficientemente diferente

como para que la inteligencia

artificial pueda identificar de

forma fiable a los individuos

mediante el análisis de esos

rasgos

Por ejemplo, cuando pasas por

un escáner en el aeropuerto, el

sistema compara tu estructura

facial escaneada con los datos

del pasaporte

Pero no es un sistema exclusivo creado por Sam Altman, ni tampoco por los ingenieros de Worldcoin. La tecnología biométrica lleva años en los bolsillos de los españoles. Una mirada al móvil y el reconocimiento facial desbloquea el dispositivo. O la huella sobre la pantalla permite interactuar con él. «Hablamos que esta tecnología puede incluir desde huellas dactilares y rasgos faciales hasta patrones del iris y reconocimiento de voz», señala Corrons.

Otras tecnologías biométricas

Reconocimiento facial

y escáner del iris

Un escáner captura una imagen

del rostro y la compara con la

información biométrica de la cara

que ya ha sido autenticada

Los últimos teléfonos inteligentes

están empezando a implementar

funciones de seguridad biométrica

con escáner de retina e iris

Escaneo de

huellas dactilares

Miden el patrón único de las

crestas de fricción de las

yemas de los dedos

Se puede captar una imagen visual

o utilizar corrientes eléctricas,

ultrasonidos o imágenes térmicas

para cartografiar las crestas y los

valles de sus huellas dactilares

Reconocimiento de voz

Mide la frecuencia, el tono y el

acento, que se convierten en una

señal eléctrica y luego se limpian

en unidades de habla distintas para

ayudar al software de reconocimiento

a identificar a las personas

Los asistentes digitales de Apple y

Android utilizan el reconocimiento

de voz para aprender sus patrones de

pronunciación, lo que les permite

trabajar con mayor rapidez y precisión

Otras tecnologías biométricas

Reconocimiento facial

y escáner del iris

Un escáner captura una imagen del rostro

y la compara con la información biométrica

de la cara que ya ha sido autenticada

Los últimos teléfonos inteligentes están empezando a implementar funciones de

seguridad biométrica con escáner de retina e iris

Escaneo de

huellas dactilares

Miden el patrón único de las crestas de

fricción de las yemas de los dedos

Se puede captar una imagen visual o utilizar

corrientes eléctricas, ultrasonidos o imágenes

térmicas para cartografiar las crestas y los

valles de sus huellas dactilares

Reconocimiento de voz

Mide la frecuencia, el tono y el acento, que se

convierten en una señal eléctrica y luego se

limpian en unidades de habla distintas para

ayudar al software de reconocimiento

a identificar a las personas

Los asistentes digitales de Apple y Android utilizan

el reconocimiento de voz para aprender sus

patrones de pronunciación, lo que les permite

trabajar con mayor rapidez y precisión

Otras tecnologías biométricas

Reconocimiento facial

y escáner del iris

Escaneo de

huellas dactilares

Reconocimiento

de voz

Un escáner captura una imagen del rostro

y la compara con la información biométrica

de la cara que ya ha sido autenticada

Miden el patrón único de las crestas de

fricción de las yemas de los dedos

Mide la frecuencia, el tono

y el acento, que se convierten en una señal eléctrica y luego se limpian en unidades de habla distintas para ayudar al software de reconocimiento a identificar a las personas

Se puede captar una imagen

visual o utilizar corrientes

eléctricas, ultrasonidos o

imágenes térmicas para

cartografiar las crestas y

los valles de sus huellas

dactilares

Los últimos teléfonos inteligentes están empezando a implementar funciones de

seguridad biométrica con escáner de retina e iris

Otras tecnologías biométricas

Reconocimiento facial

y escáner del iris

Escaneo de

huellas dactilares

Reconocimiento

de voz

Un escáner captura una imagen del rostro

y la compara con la información biométrica

de la cara que ya ha sido autenticada

Miden el patrón único de las crestas de

fricción de las yemas de los dedos

Mide la frecuencia, el tono

y el acento, que se convierten en una señal eléctrica y luego se limpian en unidades de habla distintas para ayudar al software de reconocimiento a identificar a las personas

Se puede captar una imagen

visual o utilizar corrientes

eléctricas, ultrasonidos o

imágenes térmicas para

cartografiar las crestas y

los valles de sus huellas

dactilares

Los últimos teléfonos inteligentes están empezando a implementar funciones de

seguridad biométrica con escáner de retina e iris

En el caso de la tecnología de Worldcoin, esta se centra en el reconocimiento de iris. Este tipo de seguridad biométrica funciona a través de un sistema de cámaras de alta definición que escanea el ojo humano y recopila toda la información del ojo.

Lo primero de todo, se debe escoger el ángulo adecuado de la luz, con la intensidad justa, para evitar reflejos en el iris.

Una vez fotografiado, es el momento de aplicar una serie de tratamientos a la imagen para facilitar el reconocimiento de ciertas zonas clave, y almacenarla en la base de datos.

Tras identificar la región perteneciente al iris, se le aplica a la imagen una serie de filtros que realzan los contornos de los diferentes elementos del ojo.

A continuación, se reconocen los bordes exterior e interior del iris para poder aplicar un tratamiento de la imagen del iris para la extracción de sus datos.

Una vez se extraen los datos de la imagen, se codifican de las características del iris mediante algoritmos para poder tomar dos caminos:

Extracción de datos como una circunferencia: desde el centro de la pupila hasta la mitad del iris.

Extracción de datos como una corona circular. Es un proceso similar, pero en vez de incluir la pupila, extraen los datos de la región en forma de anillo o corona que discurre únicamente por la zona del iris propiamente dicho.

Por último, se analiza la información extraída del iris para compararla con la información almacenada en la base de datos del sistema de reconocimiento biométrico y, así, verificar que la persona que intenta acceder a un recinto u obtener algún tipo de información puede hacerlo.

AUX STEP FOR JS

«Esta muestra se convierte luego en un formato digital que un ordenador puede procesar», comenta el portavoz de Avast. «Estamos hablando de datos únicos», recuerda Parra. «No hay dos iris iguales y por eso esta información es de especial sensibilidad», apostilla.

Así se recoge en el Reglamento General de Protección de Datos (RGPD) y en la Ley orgánica de protección de datos y garantía de derechos digitales (LOPDGDD) de España. Esta normativa especifica que los datos personales obtenidos a partir de un tratamiento técnico específico, relativos a las características físicas, fisiológicas o conductuales de una persona física que permitan o confirmen la identificación única de dicha persona, como imágenes faciales o datos dactiloscópicos son datos biométricos y supone el tratamiento de categorías especiales de datos de alto riesgo. «Esta normativa no prohíbe esta tecnología, sino que la limita», advierte Parra.

A finales del año pasado, la nueva normativa sobre inteligencia artificial y una actualización de la guía de recomendación de la Agencia Española de Protección de Datos (AEPD) acotó más los criterios de uso de esta tecnología. Así, muchas empresas, en los últimos meses, han apagado sus sistemas de fichaje horario a través de la huella o han desinstalado las herramientas de reconocimiento facial para la identificación de sus trabajadores por miedo a posibles sanciones. «Hace poco un gimnasio fue multado por pedir a sus usuarios la huella para acceder a sus instalaciones», señala Parra. «Es muy intrusivo ese sistema, porque se puede usar una tarjeta. Lo mismo ha pasado en algunas empresas», comenta.

Fuera del ámbito laboral, la AEPD también ha lanzado advertencias. En este caso LaLiga ha recibido un toque de atención tras la licitación de un contrato para desarrollar un sistema de reconocimiento facial para el acceso de los aficionados a los estadios. El organismo presidido por Mar España recuerda que el responsable debe valorar si hay otro sistema menos intrusivo con el que se obtenga idéntica finalidad. «Esta tecnología solo se permite en casos muy excepcionales como ocurre en los aeropuertos y con temas de seguridad. La ley lo que hace es proteger nuestra información», añade.

«Una vez los hemos cedido, perdemos el control de los mismos y pueden ser vendidos a otras empresas o incluso robados por ciberdelincuentes, lo que podría llegar a producir casos de suplantación de identidad», advierte Josep Albors, director de investigación y concienciación de ESET España. . Además, recuerda Corrons, que a diferencia de las contraseñas, «no puedes cambiar tus huellas dactilares o estructura facial si se ven comprometidas, haciendo la protección de dichos datos de suma importancia». «Hay que saber a quién se da la información y cómo se da», añade Parra.

El RGPD comunitario establece que el usuario debe dar el consentimiento, pero lo ha de hacer informado. «No vale por poner una cruz en una casilla de unos términos que ni se ha leído», alerta Parra. «Se le debe comentar cuál es la finalidad y el objetivo de esa cesión», añade.

Desde Worldcoin aseguran a este periódico que las imágenes, tras comprobar que el usuario es un humano único, «se eliminan» y la información se codifica en un código de números que no permite identificación. «No lo he vivido de primera mano, pero sí he visto capturas donde esta información un usuario pidió qué información de él tenía esta empresa y había un número de teléfono que era el asociado a la app», advierte Parra. Un punto que la compañía desmiente. «No se recopila más información», reitera el equipo de prensa de Worldcoin en España.

Según su página web, la tecnología de Worldcoin, una vez recopilados los datos, estos «se codifican» y se crea el código iris que se trata de una secuencia criptográfica, llamada función hash, usada para convertir un conjunto de datos en una línea aleatoria de caracteres y se genera un World ID a modo de identificador digital del usuario. No se recopila ninguna información personal y se pueden eliminar los datos biométricos a petición de los usuarios», señalan en su página web.

Hasta la fecha, la Agencia Española de Protección de Datos (AEPD) ha recibido cuatro denuncias relacionadas con la actividad de la empresa cofundada por Sam Altman, según ha podido confirmar este periódico. «Se encuentran en fase de análisis y no podemos prejuzgar hechos susceptibles de tener que analizar en el posible marco de un procedimiento», confirma el organismo presidido por Mar España.

En este caso «utiliza diferentes tecnologías que al de reconocimiento de usuarios», comenta Luís Corrons, portavoz de Avast en España. Además, generalmente esta información se almacena en un área segura del hardware del dispositivo, una plataforma resistente a manipulaciones diseñada para guardar de forma segura datos sensibles y asegurar que no sean accesibles para el sistema operativo o cualquier software malicioso.

Publicidad

Javier Martínez y Leticia Aróstegui

Rocío Mendoza, Rocío Mendoza | Madrid, Álex Sánchez y Virginia Carrasco

Sara I. Belled y Clara Alba

Esta funcionalidad es exclusiva para suscriptores.

Reporta un error en esta noticia

Comentar es una ventaja exclusiva para registrados

¿Ya eres registrado?

Inicia sesiónNecesitas ser suscriptor para poder votar.